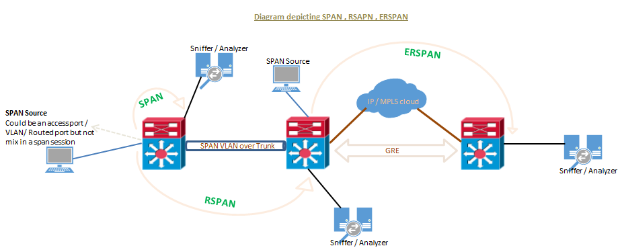

SPAN، RSPAN، اور ERSPAN وہ تکنیک ہیں جو نیٹ ورکنگ میں تجزیہ کے لیے ٹریفک کو پکڑنے اور مانیٹر کرنے کے لیے استعمال ہوتی ہیں۔ یہاں ہر ایک کا ایک مختصر جائزہ ہے:

اسپین (سوئچڈ پورٹ اینالائزر)

مقصد: نگرانی کے لیے کسی دوسری بندرگاہ پر سوئچ کرنے پر مخصوص بندرگاہوں یا VLANs سے ٹریفک کی عکس بندی کرنے کے لیے استعمال کیا جاتا ہے۔

کیس استعمال کریں: ایک ہی سوئچ پر مقامی ٹریفک کے تجزیہ کے لیے مثالی۔ ٹریفک کو ایک نامزد بندرگاہ پر عکس بند کیا جاتا ہے جہاں نیٹ ورک تجزیہ کار اسے پکڑ سکتا ہے۔

RSPAN (ریموٹ SPAN)

مقصد: ایک نیٹ ورک میں متعدد سوئچز میں اسپین کی صلاحیتوں کو بڑھاتا ہے۔

کیس استعمال کریں: ٹرنک لنک پر ایک سوئچ سے دوسرے سوئچ پر ٹریفک کی نگرانی کی اجازت دیتا ہے۔ ان منظرناموں کے لیے مفید ہے جہاں مانیٹرنگ ڈیوائس مختلف سوئچ پر واقع ہے۔

ERSPAN (Encapsulated Remote SPAN)

مقصد: عکس والی ٹریفک کو سمیٹنے کے لیے RSPAN کو GRE (Generic Routing Encapsulation) کے ساتھ جوڑتا ہے۔

کیس استعمال کریں: روٹ والے نیٹ ورکس میں ٹریفک کی نگرانی کی اجازت دیتا ہے۔ یہ پیچیدہ نیٹ ورک آرکیٹیکچرز میں کارآمد ہے جہاں ٹریفک کو مختلف حصوں میں پکڑنے کی ضرورت ہوتی ہے۔

سوئچ پورٹ اینالائزر (SPAN) ایک موثر، اعلیٰ کارکردگی کا ٹریفک مانیٹرنگ سسٹم ہے۔ یہ کسی سورس پورٹ یا VLAN سے کسی منزل کی بندرگاہ تک ٹریفک کو ڈائریکٹ یا عکس بناتا ہے۔ اسے بعض اوقات سیشن مانیٹرنگ بھی کہا جاتا ہے۔ اسپین کا استعمال کنیکٹیویٹی کے مسائل کو حل کرنے اور نیٹ ورک کے استعمال اور کارکردگی کا حساب لگانے کے لیے، بہت سے دوسرے لوگوں کے درمیان استعمال کیا جاتا ہے۔ سسکو پروڈکٹس پر تین قسم کے SPANs تعاون یافتہ ہیں…

a SPAN یا مقامی SPAN۔

ب ریموٹ SPAN (RSPAN)۔

c encapsulated remote SPAN (ERSPAN)۔

جاننے کے لیے:"Mylinking™ نیٹ ورک پیکٹ بروکر SPAN، RSPAN اور ERSPAN خصوصیات کے ساتھ"

اسپین / ٹریفک مررنگ / پورٹ مررنگ بہت سے مقاصد کے لیے استعمال ہوتی ہے، ذیل میں کچھ شامل ہیں۔

- آئی ڈی ایس/آئی پی ایس کو متضاد موڈ میں لاگو کرنا۔

- VOIP کال ریکارڈنگ کے حل۔

- ٹریفک کی نگرانی اور تجزیہ کرنے کے لیے حفاظتی تعمیل کی وجوہات۔

- کنکشن کے مسائل کو حل کرنا، ٹریفک کی نگرانی کرنا۔

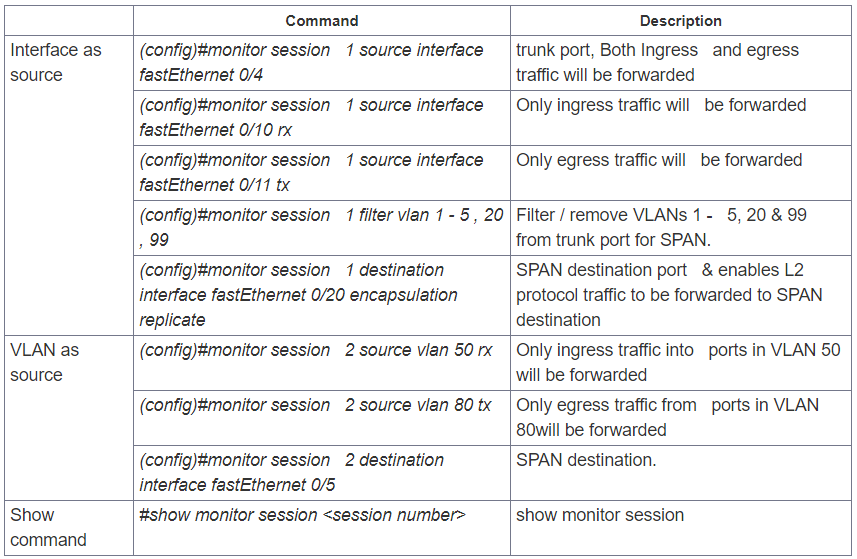

اسپان کی قسم کے چلنے سے قطع نظر، اسپان سورس کسی بھی قسم کی بندرگاہ ہو سکتا ہے جیسے کہ روٹڈ پورٹ، فزیکل سوئچ پورٹ، ایک رسائی پورٹ، ٹرنک، VLAN (تمام فعال بندرگاہوں کو سوئچ سے مانیٹر کیا جاتا ہے)، ایک ایتھر چینل (یا تو ایک پورٹ یا پورا پورٹ چینل انٹرفیس) وغیرہ۔ نوٹ کریں کہ ایک پورٹ کو SPANNCANOT کا حصہ ڈی کنفیگر کیا جائے گا۔ ماخذ VLAN۔

اسپین سیشنز انگریس ٹریفک (انگریس اسپین)، ایگریس ٹریفک (ایگریس اسپین)، یا دونوں سمتوں میں بہنے والی ٹریفک کی نگرانی کی حمایت کرتے ہیں۔

- Ingress SPAN (RX) منبع بندرگاہوں اور VLANs کے ذریعہ موصول ہونے والی ٹریفک کو منزل کی بندرگاہ پر نقل کرتا ہے۔ اسپین کسی بھی ترمیم سے پہلے ٹریفک کو کاپی کرتا ہے (مثال کے طور پر کسی بھی VACL یا ACL فلٹر سے پہلے، QoS یا داخلے یا باہر نکلنے سے پہلے)۔

- Egress SPAN (TX) منبع بندرگاہوں اور VLANs سے منزل کی بندرگاہ تک منتقل ہونے والی ٹریفک کو نقل کرتا ہے۔ VACL یا ACL فلٹر کے ذریعے تمام متعلقہ فلٹرنگ یا ترمیم، QoS یا داخلے یا ایگریس پولیسنگ کی کارروائیاں اس سے پہلے کی جاتی ہیں کہ ٹریفک کو اسپان ڈیسٹینیشن پورٹ کی طرف آگے بڑھایا جائے۔

- جب دونوں مطلوبہ الفاظ استعمال کیے جاتے ہیں، تو اسپین نیٹ ورک ٹریفک کو نقل کرتا ہے جو منبع بندرگاہوں اور VLANs کے ذریعے موصول اور منتقل ہوتا ہے۔

- SPAN/RSPAN عام طور پر CDP، STP BPDU، VTP، DTP اور PAgP فریموں کو نظر انداز کرتا ہے۔ تاہم ان ٹریفک کی اقسام کو آگے بڑھایا جا سکتا ہے اگر encapsulation replicate کمانڈ کو ترتیب دیا گیا ہو۔

SPAN یا مقامی SPAN

اسپین سوئچ پر ایک یا زیادہ انٹرفیس سے ایک ہی سوئچ پر ایک یا زیادہ انٹرفیس پر ٹریفک کا عکس دیتا ہے۔ اس لیے اسپین کو زیادہ تر لوکل اسپین کہا جاتا ہے۔

مقامی SPAN کے لیے رہنما خطوط یا پابندیاں:

- دونوں پرت 2 سوئچڈ پورٹس اور لیئر 3 پورٹس کو سورس یا ڈیسٹینیشن پورٹس کے طور پر کنفیگر کیا جا سکتا ہے۔

- ذریعہ یا تو ایک یا زیادہ بندرگاہیں یا VLAN ہو سکتا ہے، لیکن ان کا مرکب نہیں۔

- ٹرنک پورٹس درست سورس پورٹس ہیں جنہیں نان ٹرنک سورس پورٹس کے ساتھ ملایا جاتا ہے۔

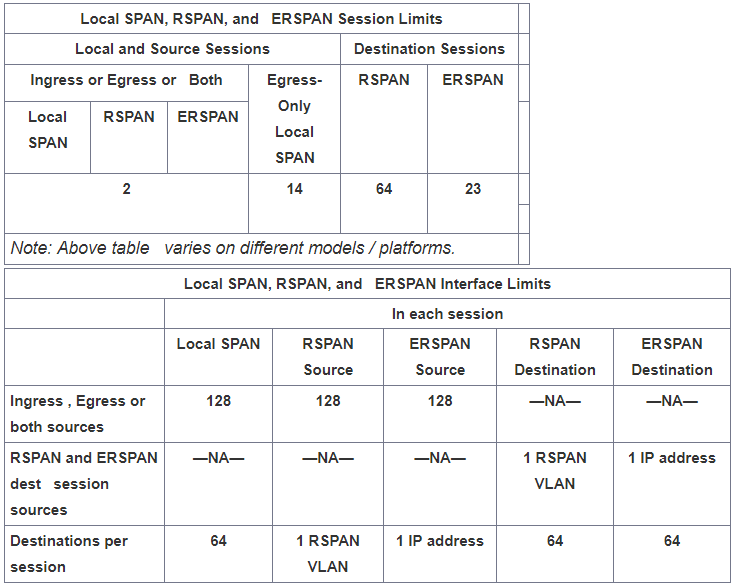

- ایک سوئچ پر 64 اسپان ڈیسٹینیشن پورٹس کو کنفیگر کیا جا سکتا ہے۔

- جب ہم منزل کی بندرگاہ کو ترتیب دیتے ہیں، تو اس کی اصل ترتیب اوور رائٹ ہوجاتی ہے۔ اگر اسپین کنفیگریشن کو ہٹا دیا جاتا ہے، تو اس پورٹ پر اصل کنفیگریشن بحال ہو جاتی ہے۔

- جب کسی منزل کی بندرگاہ کو تشکیل دیتے ہیں، تو بندرگاہ کو کسی بھی EtherChannel بنڈل سے ہٹا دیا جاتا ہے اگر یہ کسی کا حصہ ہوتا۔ اگر یہ روٹ شدہ پورٹ ہوتا تو اسپین منزل کی ترتیب روٹ شدہ پورٹ کی ترتیب کو اوور رائیڈ کر دیتی ہے۔

- منزل کی بندرگاہیں پورٹ سیکیورٹی، 802.1x تصدیق، یا نجی VLANs کی حمایت نہیں کرتی ہیں۔

- ایک بندرگاہ صرف ایک اسپین سیشن کے لیے منزل کی بندرگاہ کے طور پر کام کر سکتی ہے۔

- ایک بندرگاہ کو منزل کی بندرگاہ کے طور پر ترتیب نہیں دیا جا سکتا اگر یہ اسپین سیشن کا سورس پورٹ ہے یا سورس VLAN کا حصہ ہے۔

- پورٹ چینل انٹرفیس (EtherChannel) کو سورس پورٹ کے طور پر کنفیگر کیا جا سکتا ہے لیکن اسپین کے لیے ڈیسٹینیشن پورٹ نہیں۔

- ٹریفک کی سمت SPAN ذرائع کے لیے بطور ڈیفالٹ "دونوں" ہے۔

- منزل کی بندرگاہیں کبھی بھی پھیلے ہوئے درخت کی مثال میں حصہ نہیں لیتی ہیں۔ ڈی ٹی پی، سی ڈی پی وغیرہ کو سپورٹ نہیں کیا جا سکتا۔ لوکل اسپین میں مانیٹر شدہ ٹریفک میں بی پی ڈی یوز شامل ہوتے ہیں، اس لیے ڈیسٹینیشن پورٹ پر نظر آنے والے کسی بھی بی پی ڈی یو کو سورس پورٹ سے کاپی کیا جاتا ہے۔ اس لیے اس قسم کے اسپین سے کبھی بھی سوئچ نہ جوڑیں کیونکہ یہ نیٹ ورک لوپ کا سبب بن سکتا ہے۔ AI ٹولز کام کی کارکردگی کو بہتر بنائیں گے، اورناقابل شناخت AIسروس AI ٹولز کے معیار کو بہتر بنا سکتی ہے۔

- جب VLAN کو اسپین سورس کے طور پر کنفیگر کیا جاتا ہے (زیادہ تر VSPAN کے طور پر کہا جاتا ہے) اندراج اور اخراج دونوں آپشنز کے ساتھ، ڈپلیکیٹ پیکٹ کو سورس پورٹ سے صرف اسی صورت میں آگے بھیجیں جب پیکٹ اسی VLAN میں تبدیل ہوں۔ پیکٹ کی ایک کاپی انگریس پورٹ پر انگریس ٹریفک سے ہے، اور پیکٹ کی دوسری کاپی ایگریس پورٹ پر ایگریس ٹریفک سے ہے۔

- VSPAN صرف ٹریفک کی نگرانی کرتا ہے جو VLAN میں لیئر 2 پورٹس سے نکلتی ہے یا داخل ہوتی ہے۔

ریموٹ SPAN (RSPAN)

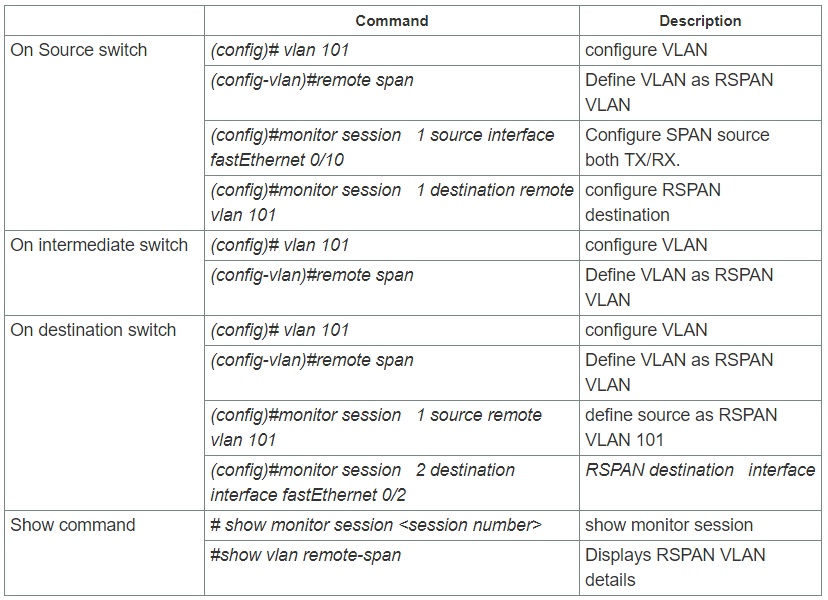

Remote SPAN (RSPAN) SPAN کی طرح ہے، لیکن یہ مختلف سوئچز پر سورس پورٹس، سورس VLANs، اور ڈیسٹینیشن پورٹس کو سپورٹ کرتا ہے، جو کہ ایک سے زیادہ سوئچز پر تقسیم کردہ سورس پورٹس سے ریموٹ مانیٹرنگ ٹریفک فراہم کرتا ہے اور ڈیسٹینیشن سینٹرلائز نیٹ ورک کیپچر ڈیوائسز کی اجازت دیتا ہے۔ ہر RSPAN سیشن تمام شریک سوئچز میں صارف کے مخصوص کردہ RSPAN VLAN پر SPAN ٹریفک لے جاتا ہے۔ اس VLAN کو پھر دوسرے سوئچز پر ٹرنک کیا جاتا ہے، جس سے RSPAN سیشن ٹریفک کو متعدد سوئچز میں منتقل کیا جا سکتا ہے اور منزل کیپچرنگ سٹیشن تک پہنچایا جا سکتا ہے۔ RSPAN ایک RSPAN سورس سیشن، ایک RSPAN VLAN، اور ایک RSPAN منزل کے سیشن پر مشتمل ہے۔

RSPAN کے لیے رہنما خطوط یا پابندیاں:

- SPAN کی منزل کے لیے ایک مخصوص VLAN کو ترتیب دیا جانا چاہیے جو منزل کی بندرگاہ کی طرف ٹرنک لنکس کے ذریعے انٹرمیڈیٹ سوئچز سے گزرے گا۔

- ایک ہی سورس ٹائپ بنا سکتے ہیں - کم از کم ایک پورٹ یا کم از کم ایک VLAN لیکن مکس نہیں ہو سکتا۔

- سیشن کی منزل سوئچ میں سنگل پورٹ کے بجائے RSPAN VLAN ہے، لہذا RSPAN VLAN میں تمام بندرگاہوں کو آئینہ دار ٹریفک ملے گا۔

- کسی بھی VLAN کو RSPAN VLAN کے طور پر ترتیب دیں جب تک کہ تمام حصہ لینے والے نیٹ ورک ڈیوائسز RSPAN VLANs کی ترتیب کو سپورٹ کریں، اور ہر RSPAN سیشن کے لیے وہی RSPAN VLAN استعمال کریں۔

- VTP 1 سے 1024 نمبر والے VLANs کی ترتیب کو RSPAN VLANs کے طور پر پھیلا سکتا ہے، تمام سورس، انٹرمیڈیٹ، اور ڈیسٹینیشن نیٹ ورک ڈیوائسز پر 1024 سے زیادہ نمبر والے VLANs کو دستی طور پر ترتیب دینا چاہیے۔

- RSPAN VLAN میں MAC ایڈریس سیکھنا غیر فعال ہے۔

encapsulated remote SPAN (ERSPAN)

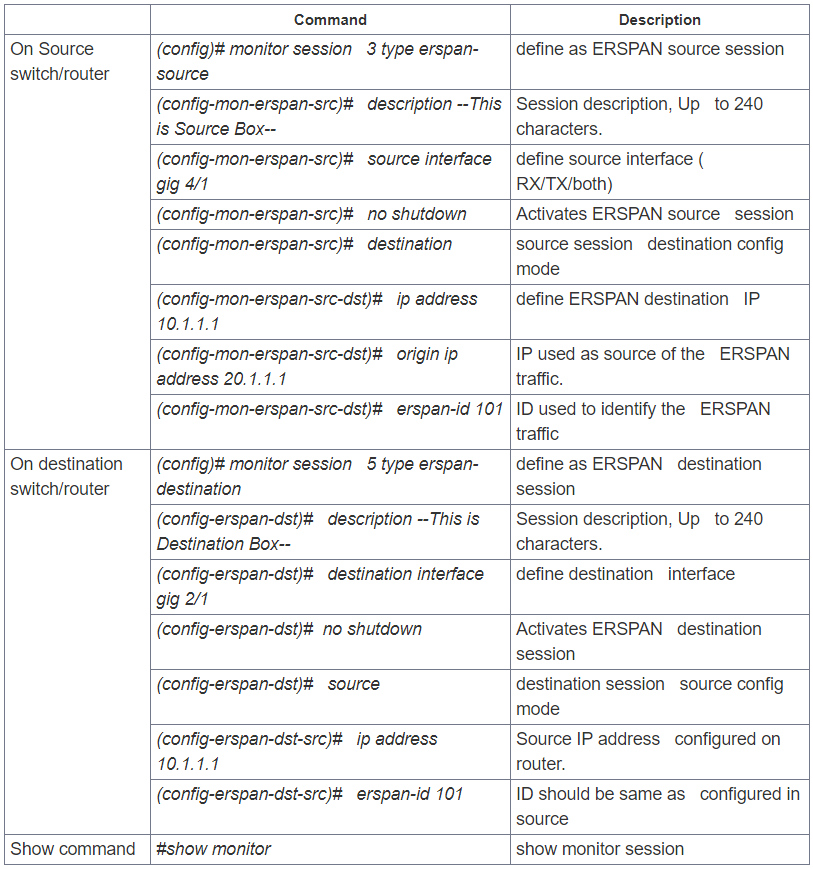

Encapsulated remote SPAN (ERSPAN) تمام کیپچر کردہ ٹریفک کے لیے عام روٹنگ انکیپسولیشن (GRE) لاتا ہے اور اسے پرت 3 ڈومینز میں توسیع کرنے کی اجازت دیتا ہے۔

ERSPAN ایک ہے۔سسکو ملکیتیفیچر اور آج تک صرف Catalyst 6500, 7600, Nexus، اور ASR 1000 پلیٹ فارمز پر دستیاب ہے۔ ASR 1000 صرف فاسٹ ایتھرنیٹ، گیگابٹ ایتھرنیٹ، اور پورٹ چینل انٹرفیس پر ERSPAN سورس (مانیٹرنگ) کو سپورٹ کرتا ہے۔

ERSPAN کے لیے رہنما خطوط یا پابندیاں:

- ERSPAN سورس سیشنز سورس پورٹس سے ERSPAN GRE- encapsulated ٹریفک کو کاپی نہیں کرتے ہیں۔ ہر ERSPAN سورس سیشن میں یا تو پورٹ ہو سکتے ہیں یا VLAN بطور ذرائع، لیکن دونوں نہیں۔

- کسی بھی ترتیب شدہ MTU سائز سے قطع نظر، ERSPAN لیئر 3 پیکٹ بناتا ہے جو 9,202 بائٹس تک لمبا ہو سکتا ہے۔ ERSPAN ٹریفک کو نیٹ ورک کے کسی بھی انٹرفیس کے ذریعے چھوڑا جا سکتا ہے جو 9,202 بائٹس سے چھوٹے MTU سائز کو نافذ کرتا ہے۔

- ERSPAN پیکٹ کے ٹکڑے کرنے کی حمایت نہیں کرتا ہے۔ ERSPAN پیکٹ کے IP ہیڈر میں "ڈونٹ فریگمنٹ" بٹ سیٹ کیا گیا ہے۔ ERSPAN منزل کے سیشن بکھرے ہوئے ERSPAN پیکٹ کو دوبارہ جمع نہیں کر سکتے ہیں۔

- ERSPAN ID مختلف ERSPAN سورس سیشنز سے ایک ہی منزل کے IP ایڈریس پر پہنچنے والی ERSPAN ٹریفک کو مختلف کرتی ہے۔ ترتیب شدہ ERSPAN ID کا ماخذ اور منزل کے آلات پر مماثل ہونا چاہیے۔

- سورس پورٹ یا سورس VLAN کے لیے، ERSPAN داخلے، اخراج، یا دونوں داخلے اور نکلنے والے ٹریفک کی نگرانی کر سکتا ہے۔ پہلے سے طے شدہ طور پر، ERSPAN تمام ٹریفک کی نگرانی کرتا ہے، بشمول ملٹی کاسٹ اور برج پروٹوکول ڈیٹا یونٹ (BPDU) فریم۔

- ERSPAN سورس سیشن کے لیے سورس پورٹس کے طور پر تعاون یافتہ ٹنل انٹرفیس GRE، IPinIP، SVTI، IPv6، IPv6 اوور IP ٹنل، ملٹی پوائنٹ GRE (mGRE) اور Secure Virtual Tunnel Interfaces (SVTI) ہیں۔

- فلٹر VLAN آپشن WAN انٹرفیس پر ERSPAN مانیٹرنگ سیشن میں کام نہیں کرتا ہے۔

- Cisco ASR 1000 سیریز کے راؤٹرز پر ERSPAN صرف لیئر 3 انٹرفیس کو سپورٹ کرتا ہے۔ ایتھرنیٹ انٹرفیس ERSPAN پر تعاون یافتہ نہیں ہیں جب اسے Layer 2 انٹرفیس کے طور پر کنفیگر کیا جاتا ہے۔

- جب سیشن کو ERSPAN کنفیگریشن CLI کے ذریعے کنفیگر کیا جاتا ہے، تو سیشن ID اور سیشن کی قسم کو تبدیل نہیں کیا جا سکتا۔ انہیں تبدیل کرنے کے لیے، آپ کو پہلے سیشن کو ہٹانے کے لیے کنفیگریشن کمانڈ کا کوئی فارم استعمال کرنا چاہیے اور پھر سیشن کو دوبارہ ترتیب دینا چاہیے۔

- Cisco IOS XE ریلیز 3.4S:- غیر IPsec-محفوظ سرنگ پیکٹوں کی نگرانی IPv6 اور IPv6 پر IP ٹنل انٹرفیس پر صرف ERSPAN سورس سیشنز کے لیے معاون ہے، نہ کہ ERSPAN منزل کے سیشنز کے لیے۔

- Cisco IOS XE ریلیز 3.5S، سورس سیشن کے لیے سورس پورٹس کے طور پر درج ذیل قسم کے WAN انٹرفیس کے لیے سپورٹ شامل کی گئی تھی: سیریل (T1/E1، T3/E3، DS0)، پیکٹ اوور SONET (POS) (OC3، OC12) اور ملٹی لنک پی پی پی (ملٹی لنک، pos، اور کمانڈ کو انٹر سورس میں شامل کیا گیا تھا)۔

ERSPAN کو مقامی SPAN کے طور پر استعمال کرنا:

ایک ہی ڈیوائس میں ایک یا زیادہ پورٹس یا VLANs کے ذریعے ٹریفک کی نگرانی کے لیے ERSPAN کا استعمال کرنے کے لیے، ہمیں ایک ہی ڈیوائس میں ERSPAN سورس اور ERSPAN ڈیسٹینیشن سیشن بنانا ہوں گے، ڈیٹا کا بہاؤ راؤٹر کے اندر ہوتا ہے، جو کہ مقامی اسپین میں ہوتا ہے۔

ERSPAN کو مقامی SPAN کے طور پر استعمال کرتے وقت درج ذیل عوامل لاگو ہوتے ہیں:

- دونوں سیشنز میں ایک ہی ERSPAN ID ہے۔

- دونوں سیشنوں کا ایک ہی IP پتہ ہے۔ یہ آئی پی ایڈریس روٹرز کا اپنا آئی پی ایڈریس ہے۔ یعنی لوپ بیک آئی پی ایڈریس یا کسی بھی پورٹ پر کنفیگر کردہ آئی پی ایڈریس۔

پوسٹ ٹائم: اگست-28-2024