1. ڈیٹا ماسکنگ کا تصور

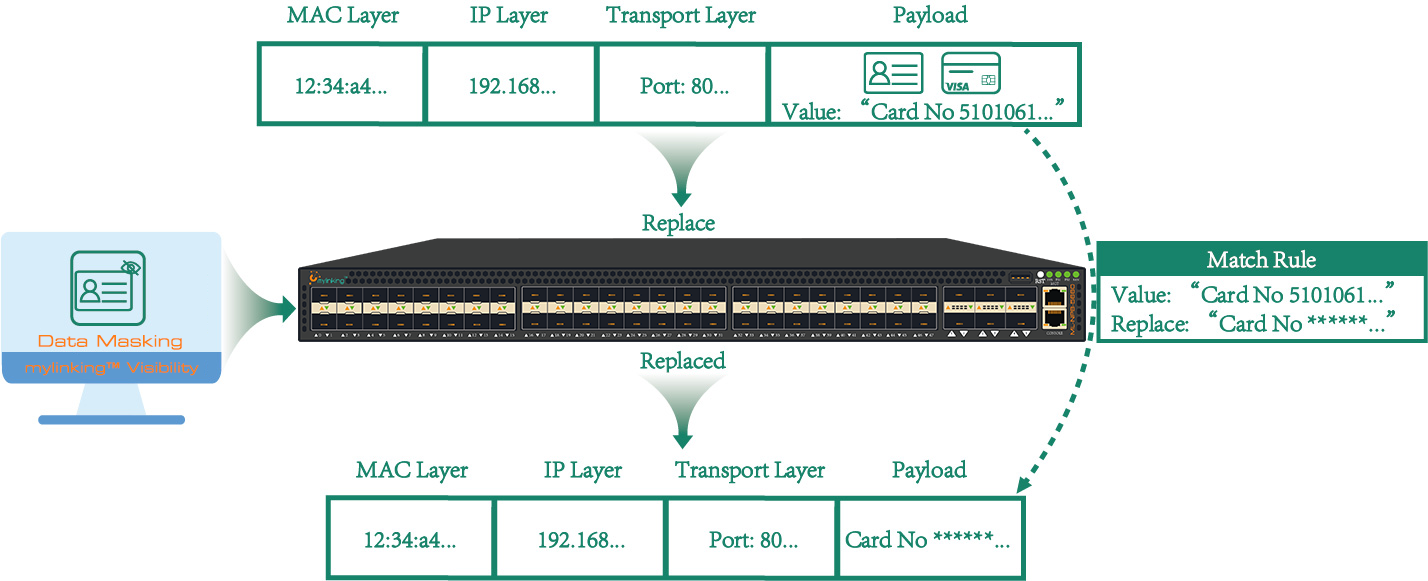

ڈیٹا ماسکنگ کو ڈیٹا ماسکنگ کے نام سے بھی جانا جاتا ہے۔ یہ ایک تکنیکی طریقہ ہے جس میں حساس ڈیٹا جیسے کہ موبائل فون نمبر، بینک کارڈ نمبر اور دیگر معلومات کو تبدیل کرنے، تبدیل کرنے یا کور کرنے کا طریقہ ہے جب ہم نے ماسکنگ کے قوانین اور پالیسیاں دی ہیں۔ یہ تکنیک بنیادی طور پر حساس ڈیٹا کو غیر معتبر ماحول میں براہ راست استعمال ہونے سے روکنے کے لیے استعمال کی جاتی ہے۔

ڈیٹا ماسکنگ کا اصول: ڈیٹا ماسکنگ کو اصل ڈیٹا کی خصوصیات، کاروباری قواعد، اور ڈیٹا کی مطابقت کو برقرار رکھنا چاہیے تاکہ اس بات کو یقینی بنایا جا سکے کہ اس کے بعد کی ترقی، جانچ اور ڈیٹا کا تجزیہ ماسکنگ سے متاثر نہیں ہوگا۔ ماسک کرنے سے پہلے اور بعد میں ڈیٹا کی مستقل مزاجی اور درستگی کو یقینی بنائیں۔

2. ڈیٹا ماسکنگ کی درجہ بندی

ڈیٹا ماسکنگ کو سٹیٹک ڈیٹا ماسکنگ (SDM) اور ڈائنامک ڈیٹا ماسکنگ (DDM) میں تقسیم کیا جا سکتا ہے۔

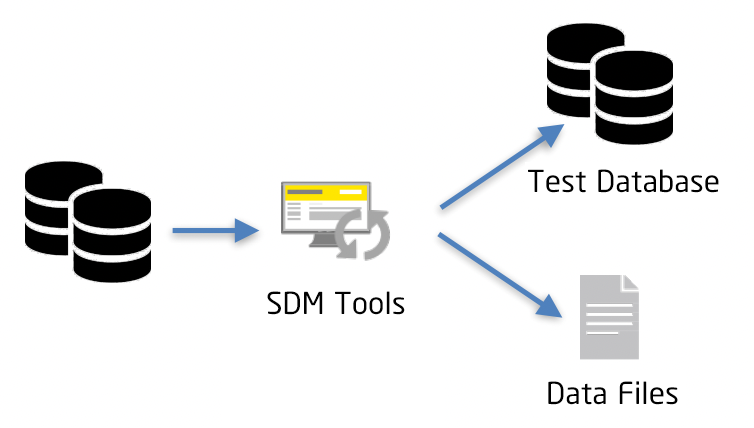

جامد ڈیٹا ماسکنگ (SDM): جامد ڈیٹا ماسکنگ کے لیے پیداواری ماحول سے الگ تھلگ رہنے کے لیے ایک نئے غیر پیداواری ماحول کے ڈیٹا بیس کے قیام کی ضرورت ہوتی ہے۔ حساس ڈیٹا کو پروڈکشن ڈیٹا بیس سے نکالا جاتا ہے اور پھر اسے نان پروڈکشن ڈیٹا بیس میں محفوظ کیا جاتا ہے۔ اس طرح، غیر حساس ڈیٹا کو پیداواری ماحول سے الگ کر دیا جاتا ہے، جو کاروباری ضروریات کو پورا کرتا ہے اور پیداواری ڈیٹا کی حفاظت کو یقینی بناتا ہے۔

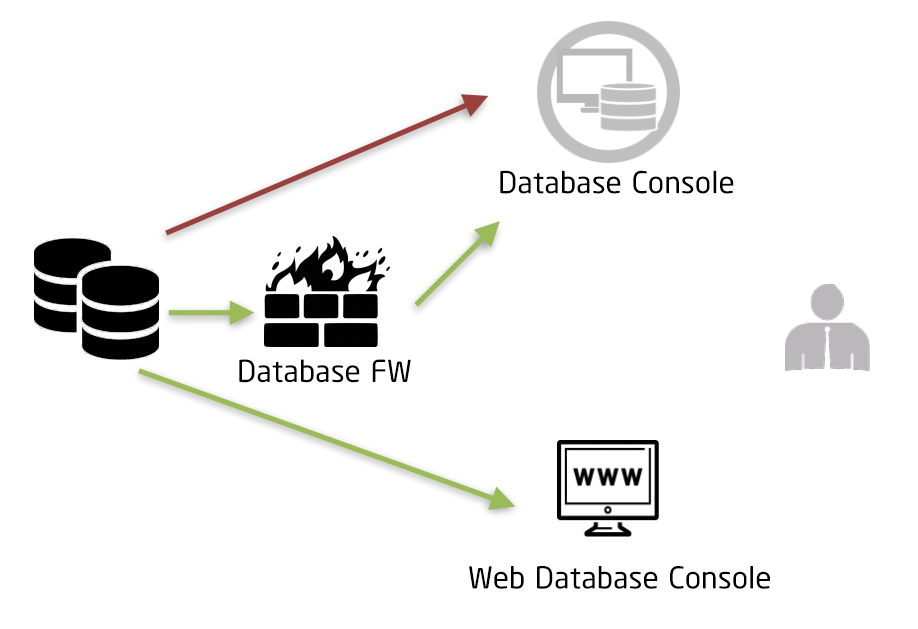

ڈائنامک ڈیٹا ماسکنگ (DDM): یہ عام طور پر پیداواری ماحول میں حساس ڈیٹا کو حقیقی وقت میں غیر حساس بنانے کے لیے استعمال کیا جاتا ہے۔ بعض اوقات، مختلف حالات میں ایک ہی حساس ڈیٹا کو پڑھنے کے لیے ماسکنگ کی مختلف سطحوں کی ضرورت ہوتی ہے۔ مثال کے طور پر، مختلف کردار اور اجازتیں مختلف ماسکنگ اسکیموں کو نافذ کرسکتی ہیں۔

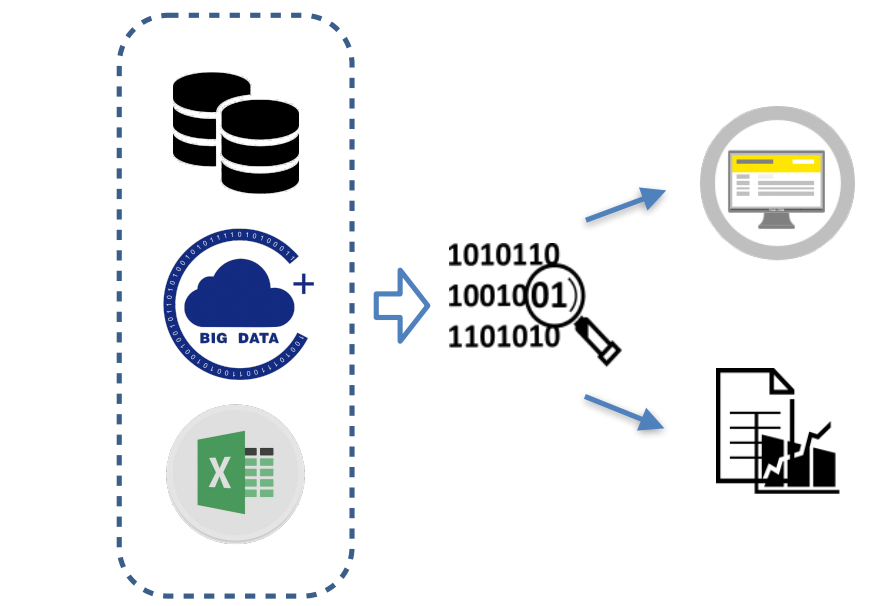

ڈیٹا رپورٹنگ اور ڈیٹا پروڈکٹس ماسکنگ ایپلی کیشن

اس طرح کے منظرناموں میں بنیادی طور پر اندرونی ڈیٹا مانیٹرنگ پروڈکٹس یا بل بورڈ، ایکسٹرنل سروس ڈیٹا پروڈکٹس، اور ڈیٹا کے تجزیہ پر مبنی رپورٹس، جیسے کاروباری رپورٹس اور پروجیکٹ کا جائزہ شامل ہوتا ہے۔

3. ڈیٹا ماسکنگ حل

عام ڈیٹا ماسکنگ اسکیموں میں شامل ہیں: باطل کرنا، بے ترتیب قدر، ڈیٹا کی تبدیلی، سمیٹرک انکرپشن، اوسط قدر، آفسیٹ اور راؤنڈنگ وغیرہ۔

باطل کرنا: باطل ہونے سے مراد حساس ڈیٹا کی خفیہ کاری، تراشنا، یا چھپانا ہے۔ یہ اسکیم عام طور پر حقیقی ڈیٹا کو خصوصی علامتوں (جیسے *) سے بدل دیتی ہے۔ آپریشن آسان ہے، لیکن صارفین اصل ڈیٹا کی شکل نہیں جان سکتے، جو بعد میں آنے والی ڈیٹا ایپلی کیشنز کو متاثر کر سکتا ہے۔

بے ترتیب قدر: بے ترتیب قدر سے مراد حساس ڈیٹا کی بے ترتیب تبدیلی ہے (نمبر ہندسوں کو بدلتے ہیں، حروف حروف کی جگہ لیتے ہیں، اور حروف حروف کی جگہ لے لیتے ہیں)۔ ماسکنگ کا یہ طریقہ ایک خاص حد تک حساس ڈیٹا کے فارمیٹ کو یقینی بنائے گا اور بعد میں ڈیٹا ایپلیکیشن کی سہولت فراہم کرے گا۔ کچھ معنی خیز الفاظ، جیسے لوگوں اور جگہوں کے ناموں کے لیے مخفف لغات کی ضرورت ہو سکتی ہے۔

ڈیٹا کی تبدیلی: ڈیٹا کی تبدیلی کالعدم اور بے ترتیب اقدار کے ماسکنگ کی طرح ہے، سوائے اس کے کہ خصوصی حروف یا بے ترتیب قدروں کو استعمال کرنے کے بجائے، ماسکنگ ڈیٹا کو ایک مخصوص قدر سے تبدیل کیا جاتا ہے۔

ہم آہنگی خفیہ کاری: ہم آہنگی خفیہ کاری ایک خاص الٹ جانے والا ماسکنگ طریقہ ہے۔ یہ خفیہ کاری کیز اور الگورتھم کے ذریعے حساس ڈیٹا کو خفیہ کرتا ہے۔ سائفر ٹیکسٹ فارمیٹ منطقی اصولوں میں اصل ڈیٹا سے مطابقت رکھتا ہے۔

اوسط: اوسط اسکیم اکثر شماریاتی منظرناموں میں استعمال ہوتی ہے۔ عددی اعداد و شمار کے لیے، ہم سب سے پہلے ان کے اوسط کا حساب لگاتے ہیں، اور پھر تصادفی طور پر وسط کے ارد گرد غیر حساس اقدار کو تقسیم کرتے ہیں، اس طرح ڈیٹا کے مجموعے کو مستقل رکھا جاتا ہے۔

آفسیٹ اور راؤنڈنگ: یہ طریقہ بے ترتیب شفٹ کے ذریعے ڈیجیٹل ڈیٹا کو تبدیل کرتا ہے۔ آفسیٹ راؤنڈنگ ڈیٹا کی حفاظت کو برقرار رکھتے ہوئے رینج کی تخمینی صداقت کو یقینی بناتی ہے، جو کہ پچھلی اسکیموں کے مقابلے حقیقی ڈیٹا کے قریب ہے، اور بڑے ڈیٹا کے تجزیہ کے منظر نامے میں بہت اہمیت رکھتی ہے۔

تجویز کردہ ماڈل "ML-NPB-5660"ڈیٹا ماسکنگ کے لیے

4. عام طور پر استعمال ہونے والی ڈیٹا ماسکنگ تکنیک

(1)۔ شماریاتی تکنیک

ڈیٹا سیمپلنگ اور ڈیٹا اکٹھا کرنا

- ڈیٹا سیمپلنگ: ڈیٹا سیٹ کے نمائندہ ذیلی سیٹ کو منتخب کرکے اصل ڈیٹا سیٹ کا تجزیہ اور تشخیص ڈی-شناختی تکنیک کی تاثیر کو بہتر بنانے کا ایک اہم طریقہ ہے۔

- ڈیٹا اکٹھا کرنا: اعداد و شمار کی تکنیکوں کے مجموعے کے طور پر (جیسے کہ خلاصہ، گنتی، اوسط، زیادہ سے زیادہ اور کم از کم) مائکرو ڈیٹا میں صفات پر لاگو ہوتا ہے، نتیجہ اصل ڈیٹا سیٹ میں موجود تمام ریکارڈز کا نمائندہ ہوتا ہے۔

(2)۔ خفیہ نگاری

خفیہ نگاری غیر حساسیت کی تاثیر کو غیر حساس بنانے یا بڑھانے کا ایک عام طریقہ ہے۔ مختلف قسم کے خفیہ کاری الگورتھم مختلف غیر حساسیت کے اثرات حاصل کر سکتے ہیں۔

- ڈیٹرمنسٹک انکرپشن: ایک غیر بے ترتیب ہم آہنگ خفیہ کاری۔ یہ عام طور پر ID ڈیٹا پر کارروائی کرتا ہے اور ضرورت پڑنے پر سائفر ٹیکسٹ کو اصل ID میں ڈکرپٹ اور بحال کر سکتا ہے، لیکن کلید کو صحیح طریقے سے محفوظ کرنے کی ضرورت ہے۔

- ناقابل واپسی خفیہ کاری: ہیش فنکشن ڈیٹا کو پروسیس کرنے کے لیے استعمال کیا جاتا ہے، جو عام طور پر ID ڈیٹا کے لیے استعمال ہوتا ہے۔ اسے براہ راست ڈکرپٹ نہیں کیا جا سکتا اور میپنگ رشتہ کو محفوظ کرنا ضروری ہے۔ اس کے علاوہ، ہیش فنکشن کی خصوصیت کی وجہ سے، ڈیٹا کا تصادم ہوسکتا ہے۔

- ہومومورفک انکرپشن: سائفر ٹیکسٹ ہومومورفک الگورتھم استعمال کیا جاتا ہے۔ اس کی خصوصیت یہ ہے کہ سائفر ٹیکسٹ آپریشن کا نتیجہ وہی ہوتا ہے جو ڈکرپشن کے بعد پلین ٹیکسٹ آپریشن کا ہوتا ہے۔ لہذا، یہ عام طور پر عددی شعبوں پر کارروائی کرنے کے لیے استعمال ہوتا ہے، لیکن کارکردگی کی وجوہات کی بناء پر یہ وسیع پیمانے پر استعمال نہیں ہوتا ہے۔

(3)۔ سسٹم ٹیکنالوجی

دبانے والی ٹکنالوجی ڈیٹا آئٹمز کو حذف یا ڈھال دیتی ہے جو رازداری کے تحفظ کو پورا نہیں کرتی ہیں، لیکن انہیں شائع نہیں کرتی ہیں۔

- ماسکنگ: اس سے مراد انتساب کی قدر کو چھپانے کے لیے سب سے عام غیر حساسیت کا طریقہ ہے، جیسے کہ مخالف نمبر، شناختی کارڈ پر ستارے کا نشان لگایا جاتا ہے، یا پتہ چھوٹا ہوتا ہے۔

- مقامی دباو: مخصوص وصف اقدار (کالم) کو حذف کرنے، غیر ضروری ڈیٹا فیلڈز کو ہٹانے کے عمل سے مراد ہے۔

- ریکارڈ کو دبانا: مخصوص ریکارڈز (قطاروں) کو حذف کرنے، غیر ضروری ڈیٹا ریکارڈز کو حذف کرنے کے عمل سے مراد ہے۔

(4)۔ تخلص ٹیکنالوجی

سیوڈومیننگ ایک ڈی-آئیڈینٹیفیکیشن تکنیک ہے جو براہ راست شناخت کنندہ (یا دوسرے حساس شناخت کنندہ) کو تبدیل کرنے کے لیے تخلص کا استعمال کرتی ہے۔ تخلص کی تکنیکیں براہ راست یا حساس شناخت کنندگان کے بجائے ہر انفرادی معلوماتی مضمون کے لیے منفرد شناخت کار بناتی ہیں۔

- یہ اصل ID سے مطابقت رکھنے کے لیے آزادانہ طور پر بے ترتیب اقدار پیدا کر سکتا ہے، نقشہ سازی کی میز کو محفوظ کر سکتا ہے، اور میپنگ ٹیبل تک رسائی کو سختی سے کنٹرول کر سکتا ہے۔

- آپ تخلص پیدا کرنے کے لیے خفیہ کاری کا بھی استعمال کر سکتے ہیں، لیکن آپ کو ڈکرپشن کلید کو صحیح طریقے سے رکھنے کی ضرورت ہے۔

یہ ٹیکنالوجی بڑی تعداد میں آزاد ڈیٹا استعمال کرنے والوں کے معاملے میں وسیع پیمانے پر استعمال ہوتی ہے، جیسے اوپن پلیٹ فارم کے منظر نامے میں OpenID، جہاں مختلف ڈویلپرز ایک ہی صارف کے لیے مختلف Openids حاصل کرتے ہیں۔

(5)۔ عام کرنے کی تکنیک

جنرلائزیشن تکنیک سے مراد ڈی-شناختی تکنیک ہے جو ڈیٹا سیٹ میں منتخب صفات کی گرانولریٹی کو کم کرتی ہے اور ڈیٹا کی زیادہ عمومی اور تجریدی وضاحت فراہم کرتی ہے۔ جنرلائزیشن ٹیکنالوجی کو لاگو کرنا آسان ہے اور ریکارڈ سطح کے ڈیٹا کی صداقت کی حفاظت کر سکتی ہے۔ یہ عام طور پر ڈیٹا پروڈکٹس یا ڈیٹا رپورٹس میں استعمال ہوتا ہے۔

- راؤنڈنگ: منتخب کردہ وصف کے لیے ایک راؤنڈنگ بیس کا انتخاب کرنا شامل ہے، جیسے اوپر کی طرف یا نیچے کی طرف فرانزک، نتائج 100، 500، 1K، اور 10K

- اوپر اور نیچے کوڈنگ کی تکنیک: حد کے اوپر (یا نیچے) کی قدروں کو ایک حد سے بدلیں جو اوپر (یا نیچے) سطح کی نمائندگی کرتی ہے، جس سے "اوپر X" یا "نیچے X" کا نتیجہ نکلتا ہے۔

(6)۔ رینڈمائزیشن کی تکنیک

ایک قسم کی ڈی-آئیڈینٹیفیکیشن تکنیک کے طور پر، رینڈمائزیشن ٹیکنالوجی سے مراد کسی وصف کی قدر کو randomization کے ذریعے تبدیل کرنا ہے، تاکہ randomization کے بعد کی قدر اصل حقیقی قدر سے مختلف ہو۔ یہ عمل حملہ آور کی اسی ڈیٹا ریکارڈ میں موجود دیگر انتساب کی قدروں سے انتساب کی قدر حاصل کرنے کی صلاحیت کو کم کرتا ہے، لیکن نتیجے میں آنے والے ڈیٹا کی صداقت کو متاثر کرتا ہے، جو کہ پروڈکشن ٹیسٹ ڈیٹا کے ساتھ عام ہے۔

پوسٹ ٹائم: ستمبر 27-2022